ВСЁ ДАВНО ПРЕДУСМОТРЕНО)))

>Расширения Intel® SGX (Intel® Software Guard Extensions) открывают возможности создания доверенной и усиленной аппаратной защиты при выполнении приложениями важных процедур и обработки данных. Такое выполнение осуществляется с защитой от несанкционированного доступа или вмешательства любого другого программного обеспечения (включая привилегированные приложения) в системе.

ЕЩЁ Intel® OS Guard ЗА ВСЕМ СЛЕДИТ ДЛЯ НАШЕГО ЖЕ БЛАГА

У МЕНЯ ГЭТЭАШЕЧКА ЛЕТАЕТ КОРОЧЕ ВСЕМ РИКОМЕДУЮ

>Расширения Intel® SGX (Intel® Software Guard Extensions) открывают возможности создания доверенной и усиленной аппаратной защиты при выполнении приложениями важных процедур и обработки данных. Такое выполнение осуществляется с защитой от несанкционированного доступа или вмешательства любого другого программного обеспечения (включая привилегированные приложения) в системе.

ЕЩЁ Intel® OS Guard ЗА ВСЕМ СЛЕДИТ ДЛЯ НАШЕГО ЖЕ БЛАГА

У МЕНЯ ГЭТЭАШЕЧКА ЛЕТАЕТ КОРОЧЕ ВСЕМ РИКОМЕДУЮ

Они зашли дальше, чем я думал.

>Access to the machine through vPro is available via remote connection regardless of the machine's CPU state. It doesn't matter if it's turned on or off, what it's doing or who's using it. And this is where the concern comes in.

http://www.tgdaily.com/hardware-opinion/39455-big-brother-potentially-exists-right-now-in-our-pcs-compliments-of-intels-vpr

Пиздец, только сегодня гуглил по поводу Intel ME, а тут вдруг тред на двачах появился. Где-то за мной приставлен товарищ майор?

Там речь про закладку в System Management Mode, специально вшитую на заводе. Сейчас технологии далеко шагнули вперед и гипотетически позволяют подключиться к любому компьютеру на более низком уровне. Обнаружить в принципе никак нельзя.

IRONCHEF обеспечивает доступ к целевым системам при помощи BIOS материнской платы и использования SMM-режима для связи с аппаратной закладкой предоставляющей двухстороннюю радиосвязь. По всей видимости, такая закладка должна быть установлена на шасси системы, наподобие COTTONMOUTH-II. Для этой техники уязвимы серверы HP Proliant 380DL G5.

DEITYBOUNCE предоставляет программный доступ к серверам Dell PowerEdge при помощи BIOS материнской платы и использования SMM-режима для получения возможности запуска перед загрузкой системы. Установка может быть произведена при помощи ARKSTREAM, либо при помощи USB-флеш. После установки будет выполняться каждый раз при включении системы. Целями могут являться Dell PowerEdge 1850/2850/1950/2950 с версиями BIOS А02, A05, A06, 1.1.0, 1.2.0 или 1.3.7.

DEITYBOUNCE предоставляет программный доступ к серверам Dell PowerEdge при помощи BIOS материнской платы и использования SMM-режима для получения возможности запуска перед загрузкой системы. Установка может быть произведена при помощи ARKSTREAM, либо при помощи USB-флеш. После установки будет выполняться каждый раз при включении системы. Целями могут являться Dell PowerEdge 1850/2850/1950/2950 с версиями BIOS А02, A05, A06, 1.1.0, 1.2.0 или 1.3.7.

Эдвард, в частности, заявил, что АНБ произвела более 61 тыс. операций компьютерного взлома по всему миру, из них сотни были нацелены на объекты в Китае. Среди целей в Гонконге были Китайский университет Гонконга, официальные лица, предприятия и студенты города: «Мы взламываем магистральные сетевые узлы (по сути, огромные интернет-роутеры), что даёт нам доступ к коммуникациям сотен тысяч компьютеров без необходимости взлома каждого из них.»

>It doesn't matter if it's turned on or off

Проиграл.

Они наверное туда изотопный генератор вставили, ага.

Сотрудничающие с АНБ США по программе PRISM: «AOL», «Apple», «Facebook», «Google», «Microsoft», «Paltalk», «Skype» и «Yahoo!»

«Microsoft» также оставила для АНБ бэкдор, позволяющий обойти криптозащиту на Outlook.com, и внедрила бэкдор в модуль генератора псевдослучайных чисел (ГПСЧ) ОС семейства Windows, начиная с Vista SP1, который является критически важным элементом безопасности, в частности систем шифрования, защиты и передачи информации. В модуль встроен алгоритм Dual EC DRBG, разработанный в АНБ США и принятый под их давлением в качестве стандарта NIST SP 800-90

«Microsoft» также оставила для АНБ бэкдор, позволяющий обойти криптозащиту на Outlook.com, и внедрила бэкдор в модуль генератора псевдослучайных чисел (ГПСЧ) ОС семейства Windows, начиная с Vista SP1, который является критически важным элементом безопасности, в частности систем шифрования, защиты и передачи информации. В модуль встроен алгоритм Dual EC DRBG, разработанный в АНБ США и принятый под их давлением в качестве стандарта NIST SP 800-90

>Мы взламываем магистральные сетевые узлы

>интернет-роутеры

>роутеры

>linux

ПЕРДОРЕШЕТО

жамк понечку за попонечку

Получается, в свободном ПО нет никакого смысла?

Есть, потому что оно не следит за тобой из коробки. Низкоуровневые закладки не используются повсеместно, только для кражи важной информации.

Что там по свободному железу? Есть коробочки, которые Штульман признает свободными и годными?

Директор ФБР Джеймс Коми в своём докладе юридическому комитету Сената США рассказал сенаторам, что он лично общался с руководителями технологических компаний, убеждая их в том, что бюро необходим доступ к шифрованной электронной переписке с целью противодействия терроризму. По словам Коми, все его собеседники согласились с ним. Таким образом ФБР продолжает настаивать на необходимости иметь бэкдоры в программном обеспечении, используемом для связи в интернете, но просто они не должны называться этим словом — «бэкдоры».

Директор Коми говорит, что предлагает новую модель взаимодействия спецслужб с технологическими компаниями. ФБР абсолютно не интересует каким именно образом агентам будет предоставлен доступ к требуемым данным, потому что ключевым моментом здесь является свобода компании. Нужна механика другого рода: ФБР предоставляет судебное решение, а уже технические специалисты будет решать как именно это организовать. Таким образом это не вопрос технологий, а вопрос изменения бизнес-модели, так что называть такое «бэкдорами» нет необходимости.

К тому же собеседники Джеймса Коми объяснили своё нежелание работать с ФБР тем фактом, что это может в итоге навредить онлайн-безопасности и даже просто работе в интернете. Интересно, что еще год назад, как отметил Коми, ко многим устройствам ФБР ещё могло получить доступ, но ситуация изменилась всего за год и приходится уговаривать не только производителей, а и сенаторов США.

Швабодное ПО, это плацебо для поехавших уёбков и мамкиных ананимусов, не более.

Free hardware - это только свободная архитектура железки. Ты все равно не узнаешь, что туда вшили когда ее собирали.

ECHELON – это кодовое обозначение автоматизированной глобальной системы перехвата, управляемой службами безопасности США, Великобритании, Канады, Австралии и Новой Зеландии, возглавляет которую Агентство национальной безопасности. По оценке специалистов, ECHELON перехватывает ежедневно до 3 миллиардов сообщений, включая телефонные звонки, сообщения электронной почты и информацию Интернета, спутниковые передачи и т. п. Система собирает все эти передачи без разбора, а затем сортирует и очищает информацию при помощи программ искусственного интеллекта. В некоторых источниках заявляется, что ECHELON анализирует 90% данных интернет-трафика

FreeOTFE — это свободная бесплатная программа с открытым кодом, предназначенная для шифрования «на лету».

На данный момент не поддерживается и не разрабатывается. Автор программы — Сара Дин (Sarah Dean), специалист по криптографии, исчезла в 2011 году. На данный момент нет никакой достоверной информации о её судьбе.

На данный момент не поддерживается и не разрабатывается. Автор программы — Сара Дин (Sarah Dean), специалист по криптографии, исчезла в 2011 году. На данный момент нет никакой достоверной информации о её судьбе.

Ребята не стоит вскрывать эту тему. Вы молодые, шутливые, вам все легко. Это не то. Это не Чикатило и даже не архивы спецслужб. Сюда лучше не лезть. Серьезно, любой из вас будет жалеть. Лучше закройте тему и забудьте что тут писалось. Я вполне понимаю что данным сообщением вызову дополнительный интерес, но хочу сразу предостеречь пытливых - стоп. Остальные просто не найдут.

Появилось заслуживающая внимания информация о возможной причастности Агентства национальной безопасности США к закрытию проекта TrueCrypt. Пользователь под ником Badon, участвующий в разработке MediaWiki и Tor, обратил внимание на то, что первые буквы слов в размещённом на сайте предупреждении о небезопасности проекта образуют фразу, которую можно трактовать как причину прекращения разработки TrueCrypt.

В частности, из первых букв "Using TrueCrypt is not secure as it may contain unfixed security issues" образуется сочетание "uti nsa im cu si", которое в переводе с латинского языка означает "If I wish to use the NSA" ("если я хочу использовать АНБ"). Вероятно разработчики TrueCrypt таким способом дали понять, что причиной закрытия является попадание проекта под контроль АНБ.

Не имея возможности открыто рассказать о контакте с АНБ из–за подписки о неразглашении, авторы TrueCrypt возможно воспользовались методом, напоминающим Свидетельство канарейки. Можно объяснить это и простым совпадением, но до сих пор никто точно не знает причин закрытия TrueCrypt и мотивов, по которым разработчики не напрямую не озвучили такие причины. Свидетельство, что разработчики в один прекрасный момент резко потеряли интерес к востребованному и популярному проекту, выглядит нереалистично. Недоумение также вызвало упоминание возможного наличия уязвимостей, с учётом того, что проведённый в апреле независимый аудит кода проекта не выявил серьёзных проблем.

В частности, из первых букв "Using TrueCrypt is not secure as it may contain unfixed security issues" образуется сочетание "uti nsa im cu si", которое в переводе с латинского языка означает "If I wish to use the NSA" ("если я хочу использовать АНБ"). Вероятно разработчики TrueCrypt таким способом дали понять, что причиной закрытия является попадание проекта под контроль АНБ.

Не имея возможности открыто рассказать о контакте с АНБ из–за подписки о неразглашении, авторы TrueCrypt возможно воспользовались методом, напоминающим Свидетельство канарейки. Можно объяснить это и простым совпадением, но до сих пор никто точно не знает причин закрытия TrueCrypt и мотивов, по которым разработчики не напрямую не озвучили такие причины. Свидетельство, что разработчики в один прекрасный момент резко потеряли интерес к востребованному и популярному проекту, выглядит нереалистично. Недоумение также вызвало упоминание возможного наличия уязвимостей, с учётом того, что проведённый в апреле независимый аудит кода проекта не выявил серьёзных проблем.

Известный хакер и автор open source программы Cryptocat для криптографически защищённого чата Надим Кобейсси неоднократно подвергался преследованию со стороны правоохранительных органов. Например, в июне 2012 года он был задержан для допроса при въезде в США. Его обыскали и конфисковали паспорт примерно на час.

После возрастания общественного интереса к криптографии в США в конце 1970-х и начале 1980-х годов АНБ предприняло ряд попыток подавить интерес общества к криптографии. Если с компанией IBM удалось договориться (в том числе по вопросу снижения криптостойкости шифра DES), то научное сообщество пришлось контролировать через систему грантов — Национальный научный фонд США. Представители фонда согласились направлять работы по криптографии на проверку в АНБ и отказывать в финансировании определённых научных направлений. Также АНБ контролировала и бюро патентов, что позволяло наложить гриф секретности в том числе на изобретения гражданских лиц. Так, в 1978 году гриф «секретно», в соответствии с законом Invention Secrecy Act о засекречивании изобретений, которые могли быть использованы для совершенствования техники военного назначения, получило изобретение «Phaserphone» группы под руководством Карла Николаи (англ. Carl R. Nicolai), позволяющее шифровать голос. После того как история получила значительную огласку в прессе, АНБ пришлось отказаться от попыток засекретить и монополизировать изобретение. Также в 1978 году гражданский сотрудник АНБ Джозеф Мейер (англ. Joseph Meyer) без согласования с начальством послал в IEEE, членом которого он также являлся, письмо с предупреждением, что публикация материалов по шифрованию и криптоанализу нарушает Правила по регулированию международного трафика вооружений (англ. International Traffic in Arms Regulations, ITAR). Хотя Мейер выступал как частное лицо, письмо было расценено как попытка АНБ прекратить гражданские исследования в области криптографии. Тем не менее, его точка зрения не нашла поддержки, но само обсуждение создало рекламу как открытой криптографии, так и симпозиуму по теории информации 1977 года — науки, тесно связанной с шифрованием и криптоанализом благодаря работам Шеннона.

Palantir — частная американская компания, разработчик программного обеспечения анализа данных для организаций, основные заказчики — спецслужбы, инвестиционные банки, хедж-фонды.

По состоянию на начало 2016 года считается четвёртым по капитализации стартапом в мире (после Uber, Xiaomi и Airbnb) с оценкой стоимости бизнеса в $20 млрд

1. Интеграция данных, — это то, что послужило началом Palantir. Имеется в виду, что мы берем все данные, которые у вас есть, в любых формах, и интегрируем в вашу единую базу данных, в единую доступную среду. Это быстро, займет дни и недели, а не месяцы. Это гибкая система и позволяет интегрировать не только традиционные источники данных, но и специализированные, например данные GPS, карты или видео. Это вместительная система, способная оперировать миллиардами записей, связанных с данными.

2. Поиск и исследование, — второй большой пласт работы. Palantir дает возможность поиска и доступа ко всем данным через одно одну поисковую строку, причем речь идет не только о поиске того, что вы знаете, но и о инструментах, предоставляющих вам то, что вы не знали. Это поиск понятийный, основанный на взаимосвязях между данными, на сетях таких взаимосвязей, на том что можно назвать сутью вещей, это настойчивый поиск, и, после того как я сформирую некие основные требования об информации, которую хочу увидеть, Palantir, предупредит меня о любой информации подпадающей под характер запроса (pattern — шаблон, тенденция, схема; скорее всего речь идет о сути запроса, которую умная система вылавливает). Это поиск по времени и месту, так что мы можем понять что происходило там-то или тогда-то. Поиск сделан с оглядкой на стремление уменьшить периоды обращения оператора с данными. Это не только знакомый нам поиск по названиям, типам файлов и базам данных, но и, например, поиск по людям, событиям. Я могу напрямую спросить: «Покажи мне все такси, которые останавливались здесь за три недели», — или: «Покажи мне карту с метками всех преступлений, которые произошли в моем районе за последние полгода, и в чем разница с предыдущим полугодием». Это просто и не требует специальных усилий по программированию или разработке под каждый запрос.

3. Вообще говоря, поиск — это важно, но недостаточно. Вы можете получить информацию о том, что Сод — сотрудник Palantir, но вам нужны дополнительные сведения, чтобы воспользоваться ей, такие как: откуда эта информация поступила, когда была введена в систему, кто имеет доступ к информации. Это третий пласт — менеджмент знаний, идея в том, что каждое знание когда-то и кем-то создано, где-то введено в систему, так-то изменялось с течением времени, обладает таким-то уровнем доступа, и все это учитывается. Важны и данные и метаданные.

4. Что-то мы упускаем. Данные и метаданные изобильны, они дешевы, и в сборе и в хранении. Наиболее ценимый ресурс — анализ, то что ваши аналитики производят, — человеческое восприятие сырой информации. Palantir мы разрабатывали так, чтобы не только упрощать анализ, но и иметь возможность делиться результатами. Это четвертый пласт — совместная работа. Мы даем возможность делиться результатами, создавать полноценную картину явления усилиями многих аналитиков. Сама идея оказалась глубже, чем мы изначально предполагали. Идея в том чтобы иметь общую картину мира. Если мы видим разные данные, разные стороны явления, мы работаем отдельно. В то же время, наработав разные картины мира, мы ищем способы их проверить, сравниваем и синтезируем общую. Например, если имеется большой проект по софту, сотни специалистов могут вносить в него правки каждый день. Используя такой подход, мы получаем контроль версии продукта, возможность управлять процессом. Мы получаем пространство, где можем, начав с общей картины, вносить изменения по чуть-чуть, проверять гипотезы и в конце, снова собрать общую картину. Это, кроме того защищенный способ работы — каждый видит только ту часть, которую ему позволено видеть.

По состоянию на начало 2016 года считается четвёртым по капитализации стартапом в мире (после Uber, Xiaomi и Airbnb) с оценкой стоимости бизнеса в $20 млрд

1. Интеграция данных, — это то, что послужило началом Palantir. Имеется в виду, что мы берем все данные, которые у вас есть, в любых формах, и интегрируем в вашу единую базу данных, в единую доступную среду. Это быстро, займет дни и недели, а не месяцы. Это гибкая система и позволяет интегрировать не только традиционные источники данных, но и специализированные, например данные GPS, карты или видео. Это вместительная система, способная оперировать миллиардами записей, связанных с данными.

2. Поиск и исследование, — второй большой пласт работы. Palantir дает возможность поиска и доступа ко всем данным через одно одну поисковую строку, причем речь идет не только о поиске того, что вы знаете, но и о инструментах, предоставляющих вам то, что вы не знали. Это поиск понятийный, основанный на взаимосвязях между данными, на сетях таких взаимосвязей, на том что можно назвать сутью вещей, это настойчивый поиск, и, после того как я сформирую некие основные требования об информации, которую хочу увидеть, Palantir, предупредит меня о любой информации подпадающей под характер запроса (pattern — шаблон, тенденция, схема; скорее всего речь идет о сути запроса, которую умная система вылавливает). Это поиск по времени и месту, так что мы можем понять что происходило там-то или тогда-то. Поиск сделан с оглядкой на стремление уменьшить периоды обращения оператора с данными. Это не только знакомый нам поиск по названиям, типам файлов и базам данных, но и, например, поиск по людям, событиям. Я могу напрямую спросить: «Покажи мне все такси, которые останавливались здесь за три недели», — или: «Покажи мне карту с метками всех преступлений, которые произошли в моем районе за последние полгода, и в чем разница с предыдущим полугодием». Это просто и не требует специальных усилий по программированию или разработке под каждый запрос.

3. Вообще говоря, поиск — это важно, но недостаточно. Вы можете получить информацию о том, что Сод — сотрудник Palantir, но вам нужны дополнительные сведения, чтобы воспользоваться ей, такие как: откуда эта информация поступила, когда была введена в систему, кто имеет доступ к информации. Это третий пласт — менеджмент знаний, идея в том, что каждое знание когда-то и кем-то создано, где-то введено в систему, так-то изменялось с течением времени, обладает таким-то уровнем доступа, и все это учитывается. Важны и данные и метаданные.

4. Что-то мы упускаем. Данные и метаданные изобильны, они дешевы, и в сборе и в хранении. Наиболее ценимый ресурс — анализ, то что ваши аналитики производят, — человеческое восприятие сырой информации. Palantir мы разрабатывали так, чтобы не только упрощать анализ, но и иметь возможность делиться результатами. Это четвертый пласт — совместная работа. Мы даем возможность делиться результатами, создавать полноценную картину явления усилиями многих аналитиков. Сама идея оказалась глубже, чем мы изначально предполагали. Идея в том чтобы иметь общую картину мира. Если мы видим разные данные, разные стороны явления, мы работаем отдельно. В то же время, наработав разные картины мира, мы ищем способы их проверить, сравниваем и синтезируем общую. Например, если имеется большой проект по софту, сотни специалистов могут вносить в него правки каждый день. Используя такой подход, мы получаем контроль версии продукта, возможность управлять процессом. Мы получаем пространство, где можем, начав с общей картины, вносить изменения по чуть-чуть, проверять гипотезы и в конце, снова собрать общую картину. Это, кроме того защищенный способ работы — каждый видит только ту часть, которую ему позволено видеть.

А давайте теории заговора ещё, и будет лампово, как на нульчике.

По состоянию на 2001 год на "её" сайте инфа о 25 годах и Longwood, Florida. Любители вскрыть тему, можем попробовать доебаться до анонов из США, дабы те съездили в те места и поспрашивали.

Одна из первых неприятных новостей от Сноудена касалась подрыва доверия к технологиям криптозащиты. В рамках секретного проекта АНБ под названием Bullrun была получена возможность обхода многих систем шифрования – но не за счёт взлома, а за счёт эксплуатации закладок, специально оставленных производителями по требованию АНБ. А в некоторых случаях вендоров просто обязали сдавать агентству шифровальные ключи. Таким образом, были дискредитированы многие стандарты безопасности, считавшиеся надёжными и применявшиеся в крупном бизнесе и государственных организациях.

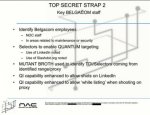

Буквально на днях в СМИ появилось развитие этой истории – некоторые детали операции AuroraGold, в рамках которой АНБ следило за сотрудниками телекомов, читая их электронную переписку и внутренние документы. Уже в мае 2012 года АНБ собрало таким образом технические данные о 70% мобильных сетей всего мира. Под прослушку попала и GSM Association – международная организация телекомов, где разрабатываются рекомендации по новым стандартам связи. Цель операции AuroraGold – та же, что и у проекта Bullrun: внедрить закладки либо узнать об уязвимостях, которые помогут обойти алгоритм шифрования A5/3 и другие новые технологии защиты. Судя по документам из архива Сноудена, первые попытки взломать G4 удавались агентству АНБ ещё в 2010 году – то есть ещё до того, как этот «безопасный» стандарт получил широкое распространение.

Другой вектор атак АНБ – это мобильные ОS и приложения. Как выяснилось, спецслужба имеет доступ ко множеству данных на смартфонах: списки контактов и звонков абонентов, а также их SMS и GPS-данные. Для этого в АНБ были собраны команды хакеров, каждая из которых занималась взломом одной из популярных OS. В публикации немецкого журнала Spiegel подчёркивается, что одной из первых была взломана операционка Blackberry, хотя традиционно она считалась более защищенной, чем iOS и Android.

И конечно же, возможности прослушки значительно расширились благодаря развитию рынка мобильных приложений. Многие из них регулярно передают значительное количество пользовательских данных третьим сторонам. Таким образом, для подслушивания необязательно взламывать OS – достаточно убедить пользователя поставить себе «полезное» мобильное приложение.

Буквально на днях в СМИ появилось развитие этой истории – некоторые детали операции AuroraGold, в рамках которой АНБ следило за сотрудниками телекомов, читая их электронную переписку и внутренние документы. Уже в мае 2012 года АНБ собрало таким образом технические данные о 70% мобильных сетей всего мира. Под прослушку попала и GSM Association – международная организация телекомов, где разрабатываются рекомендации по новым стандартам связи. Цель операции AuroraGold – та же, что и у проекта Bullrun: внедрить закладки либо узнать об уязвимостях, которые помогут обойти алгоритм шифрования A5/3 и другие новые технологии защиты. Судя по документам из архива Сноудена, первые попытки взломать G4 удавались агентству АНБ ещё в 2010 году – то есть ещё до того, как этот «безопасный» стандарт получил широкое распространение.

Другой вектор атак АНБ – это мобильные ОS и приложения. Как выяснилось, спецслужба имеет доступ ко множеству данных на смартфонах: списки контактов и звонков абонентов, а также их SMS и GPS-данные. Для этого в АНБ были собраны команды хакеров, каждая из которых занималась взломом одной из популярных OS. В публикации немецкого журнала Spiegel подчёркивается, что одной из первых была взломана операционка Blackberry, хотя традиционно она считалась более защищенной, чем iOS и Android.

И конечно же, возможности прослушки значительно расширились благодаря развитию рынка мобильных приложений. Многие из них регулярно передают значительное количество пользовательских данных третьим сторонам. Таким образом, для подслушивания необязательно взламывать OS – достаточно убедить пользователя поставить себе «полезное» мобильное приложение.

Да здравствует Coreboot и Libreboot.

Ты путаешь свободное по и криптографию.

Криптопрограммы должны быть закрыты, ибо имея на руках свободный код не составит труда сломать всё зашифрованное.

А примеры Cryptocat и TrueCrypt наглядно иллюстрируют, как кукареками о давлении спецслужб привлечь к себе внимание, насобирать нехуёвый донат и растворится с ним в ночи.

В одном из своих выступлений Джеймс Коми сказал, что криптографическая защита данных подрывает работу ФБР. Коми считает, что для Apple и Google (лол) шифрование является «маркетинговым приёмом», но имеет очень серьёзные последствия в реальной жизни, поскольку позволяет скрыть от закона важную информацию и избежать наказания преступникам. «Нужно, чтобы наши партнёры из частного сектора [Apple и Google] сделали шаг назад, взяли паузу и рассмотрели смену курса».

Коми формально выступил «против бэкдоров», предлагая вместо этого ввести «прозрачную, понятную процедуру», которую он назвал “front door”.

В Белом доме также рассматривают идею «дубликатов аккаунтов» с разделением ключей или множественными ключами (копия ключа будет храниться у государства), но пока лоббисты не выдвинули такой законопроект.

Сторонники сильной криптографии постоянно повторяют, что появление универсального ключа или дубликатов аккаунтов означает умышленное внедрение уязвимостей во все устройства с использованием криптографии: потребительские, корпоративные и правительственные. Это противоречит стандартам информационной безопасности.

Коми формально выступил «против бэкдоров», предлагая вместо этого ввести «прозрачную, понятную процедуру», которую он назвал “front door”.

В Белом доме также рассматривают идею «дубликатов аккаунтов» с разделением ключей или множественными ключами (копия ключа будет храниться у государства), но пока лоббисты не выдвинули такой законопроект.

Сторонники сильной криптографии постоянно повторяют, что появление универсального ключа или дубликатов аккаунтов означает умышленное внедрение уязвимостей во все устройства с использованием криптографии: потребительские, корпоративные и правительственные. Это противоречит стандартам информационной безопасности.

> Криптопрограммы должны быть закрыты, ибо имея на руках свободный код не составит труда сломать всё зашифрованное.

>Криптопрограммы должны быть закрыты, ибо имея на руках свободный код не составит труда сломать всё зашифрованное.

У трукрипта не было много доната. Собрали на аудит, после чего их взяли за жопу. Есть версия, что это сделали для предотвращения попадания программы в финансовый сектор. Слишком опасный инструмент: каскадное отрицаемое шифрование. Битлокер вообще отправляет ключи майкрософту, так что призыв его использовать является лишним намеком.

>Для ключа восстановления BitLocker вашего персонального устройства в личной учетной записи Microsoft OneDrive автоматически создается резервная копия.

Выбор иностранных граждан для прослушки осуществляется исходя из множества факторов. Например, если они используют специфический софт для криптографии и стеганографии.

Закон о внешней разведке позволяет АНБ прослушивать электронные коммуникации только иностранцев, включая телефонные звонки, электронную почту и IM-чаты. Прослушивать американских граждан запрещено. Но для простоты АНБ осуществляет сквозную выемку информации обо всех пользователях с сайтов интернет-компаний и операторов связи, а также с оптоволоконных каналов связи, а уже потом минимизирует ее, то есть удаляет «нерелевантную» информацию об американцах.

То есть криптографически зашифрованные записи не подлежат удалению и хранятся на серверах АНБ до тех пор, пока не будут расшифрованы, поскольку «существуют обоснованные предположения, что зашифрованная информация может быть релевантна для будущих требований внешней разведки». Исключение из процедуры минимизации распространяется даже на «случайно полученные» зашифрованные коммуникации между американскими гражданами, что особенно возмущает американскую прессу.

Закон о внешней разведке позволяет АНБ прослушивать электронные коммуникации только иностранцев, включая телефонные звонки, электронную почту и IM-чаты. Прослушивать американских граждан запрещено. Но для простоты АНБ осуществляет сквозную выемку информации обо всех пользователях с сайтов интернет-компаний и операторов связи, а также с оптоволоконных каналов связи, а уже потом минимизирует ее, то есть удаляет «нерелевантную» информацию об американцах.

То есть криптографически зашифрованные записи не подлежат удалению и хранятся на серверах АНБ до тех пор, пока не будут расшифрованы, поскольку «существуют обоснованные предположения, что зашифрованная информация может быть релевантна для будущих требований внешней разведки». Исключение из процедуры минимизации распространяется даже на «случайно полученные» зашифрованные коммуникации между американскими гражданами, что особенно возмущает американскую прессу.

Получение доступа к компьютерам интернет-пользователей осуществляется в несколько этапов.

1. Сначала находятся все следы интересующего пользователя — на Google, YouTube, LinkedIn, Yandex, Mailru, Rambler, Facebook, Twitter и ещё паре десятков популярных сайтов, которые он может посещать.

2. Затем, когда маршрут пользователя ясен, в траффик к пользователю подсовывается эксплойт.

3. Эксплойт взламывает браузер и заражает компьютер пользователя специальной вредоносной программой, которая уже поддерживает двустороннюю связь со взломщиком.

4. После того как сотрудники АНБ убедятся, что заражение прошло успешно, они загружают жертве более мощную программу, настроенную специально под его компьютер.

С этого момента АНБ получает доступ ко всем данным пользователя, ко всем его документам, письмам, базам данных и так далее.

5. Далее через заражённый компьютер АНБ получает доступ к внутренним корпоративным сетям компании, в которой работает заражённая первой жертва.

Таким образом, сотрудникам АНБ достаточно узнать адрес электронной почты одного из сотрудников организации, чтобы получить доступ ко всем компьютерам её сети.

Что важно, заражение не является сколько-нибудь сложной или творческой задачей: созданная специалистами АНБ система позволяет получать доступ к чужим компьютерам по всему миру в полуавтоматическом режиме.

1. Сначала находятся все следы интересующего пользователя — на Google, YouTube, LinkedIn, Yandex, Mailru, Rambler, Facebook, Twitter и ещё паре десятков популярных сайтов, которые он может посещать.

2. Затем, когда маршрут пользователя ясен, в траффик к пользователю подсовывается эксплойт.

3. Эксплойт взламывает браузер и заражает компьютер пользователя специальной вредоносной программой, которая уже поддерживает двустороннюю связь со взломщиком.

4. После того как сотрудники АНБ убедятся, что заражение прошло успешно, они загружают жертве более мощную программу, настроенную специально под его компьютер.

С этого момента АНБ получает доступ ко всем данным пользователя, ко всем его документам, письмам, базам данных и так далее.

5. Далее через заражённый компьютер АНБ получает доступ к внутренним корпоративным сетям компании, в которой работает заражённая первой жертва.

Таким образом, сотрудникам АНБ достаточно узнать адрес электронной почты одного из сотрудников организации, чтобы получить доступ ко всем компьютерам её сети.

Что важно, заражение не является сколько-нибудь сложной или творческой задачей: созданная специалистами АНБ система позволяет получать доступ к чужим компьютерам по всему миру в полуавтоматическом режиме.

А вообще ничего удивительного во всем этом нет, т.к. демократия - это мем миф. А миром правят жидорептилиоиды. Все уже это знают.

Краткий (и неполный) перечень инструментов для заражения компьютеров:

инфицирование через PCI-шину, ставится с платы, программная часть восстанавливается после перезагрузки;

инфицирование через жёсткие диски. АНБ умеет взламывать как минимум WD, Seagate, Maxtor, Samsung

сбор forensic-данных о системе (запуск удаленно через разные программы или через USB);

RF-жучки — видимо, для организации чего-то типа скрытой WiFi сети там, где нет доступа к данным через интернет;

софтверный бэкдор для осуществления левых Wi-Fi коммуникаций;

инфицирование через PCI-шину, ставится с платы, программная часть восстанавливается после перезагрузки;

инфицирование через жёсткие диски. АНБ умеет взламывать как минимум WD, Seagate, Maxtor, Samsung

сбор forensic-данных о системе (запуск удаленно через разные программы или через USB);

RF-жучки — видимо, для организации чего-то типа скрытой WiFi сети там, где нет доступа к данным через интернет;

софтверный бэкдор для осуществления левых Wi-Fi коммуникаций;

таргетированная доставка эксплоитов через обычные сайты (например, сайт Yahoo) по определенным "отпечаткам" (fingerprints), например, через cookie. Использовался успешно с Yahoo, Facebook, статическими IP-адресами (напоминаю, информация от 2007 года). Теперь обратим внимание о способах целенаведения: IPv4_public, alibabaForumUser (привет alibaba.com), doubleclickID (это еще один повод мочить всех этих уродов с tracking coolies), emailAddr, rocketmail, hi5Uid (социалка), hotmailCID (привет hotmail.com), linkedin (привет "я никому не нужен"), mail, mailruMrcu (привет mail.ru, привет Россия), msnMailToken64, qq (привет Китай!), facebook, simbarUuid, twitter, yahoo, yahooBcookie, ymail, youtube (смотришь смешные ролики или клипы?), WatcherID и т.д.

Использование партнерских мощностей GCHQ для операций типа CNO (Computer Network Operations) / CNE (Computer Network Exploitation), включает: ALIBABA, BEBO_EMAIL, FACEBOOK_CUSER, GMAIL, HOTMAIL, MAIL_RU (привет, Россия!), MICROSOFT_ANONA, RADIUS, TWITTER, YAHOO_L/Y, YOUTUBE, AOL, DOUBLE_CLICK, GOOGLE_PREFID, HI5, LINKEDIN, MICROSOFT_MUID, RAMBLER (привет, Россия!), SIMBAR, YAHOO_B, YANDEX_EMAIL (привет, Россия!), IP Address. Отлично еще GCHQ называет, со стебом, тему триггеринга по cookie - QUANTUM_BISCUIT.

Как производится работа? Вначале находят все идентификаторы ("selectors") интересующего пользователя (на слайдах, кстати, и skype отлично отметился - skypeMailToken, т.к. слайд 2011-2012 года).

Что дальше происходит? По выбранным идентификаторам (селекторам) в трафик конкретному пользователю (триггер - его кука/куки) кроме обычного контента, который он ожидал, подсовывается эксплоит (вначале бенчмаркинг, потом эксплоит, по сути те же связки/сборки, которые я делал еще в первой половине 2000-х.

Эксплоит отрабатывает на браузере пользователя (любых компонентах с ним связанных), после чего на систему устанавливается специальная malware (об этом будет ниже - пример - программа VALIDATOR), котороая поддерживает двустороннюю связь. Через эту malware (после проверки определенных критериев и убеждения, что "можно работать, все в порядке") устанавливается другая, уже более сложная (во всех аспектах, включая и технические, и не детектирование) malware - специализированная уже под конкретную цель. С этого момента все данные, которыми обладал/обладает пользователь - доступны NSA. Все, к чему он имел, имеет или будет иметь доступ - тоже. Любая переписка, любые разговоры через интернет, любые сайты, документы, технические работы, все, что угодно. Все, что видит пользователь - видит и NSA. Кроме того, это касается и доступов к другим системам, к которым имеет доступ пользователем. Таким способом получается доступ и во внутренние корпоративные сети, где в дальнейшем происходит закрепление.

Таким "незамысловатым" способом имеется практически любая цель, которая использует соответствующие публичные интернет-сервисы. Т.е. вначале любой пользователей обрастает кучей cookies и других идентификаторов, "светящихся" в общем трафике, а потом достаточно в MARINA вбить просто e-mail с визитки (особенно любитеям всяких gmail'ов), вытащить все селекторы по пользователю, указать цель для TAO CNE (Tailored Access Operations: Computer Network Exploitation). Все.

http://cryptome.org/2013/12/nsa-quantum-tasking.pdf

http://cryptome.org/2013/12/nsa-quantumtheory.pdf

http://cryptome.org/2013/12/nsa-tao-ant.pdf

http://cryptome.org/2013/12/nsa-tao-ant-pdf.pdf

securelist.com/files/2015/02/Equation_group_questions_and_answers.pdf#page=14 «8. What exploits does the Equation group use?»

браузер, Java, TTF, Firefox 17 (TOR), LNK эксплоит (для USB-флешек и преодоления воздушного зазора). Часть из этих уязвимостей позже использовалась в Stuxnet, что свидетельствует как минимум о сотрудничестве авторов Equation и Stuxnet.

Из наиболее уникальных путей заражения: подмена CD-ROM носителей при рассылке материалов научных конференций (похоже на тактику перехвата и заражения оборудования от NSA's Tailored Access Operations (TAO)).

securelist.com/files/2015/02/Equation_group_questions_and_answers.pdf#page=15 «9. How do victims get infected by EQUATION group malware?»

The Equation group relies on multiple techniques to infect their victims. These include:

• Self-replicating (worm) code – Fanny

• Physical media, CD-ROMs

• USB sticks + exploits

• Web-based exploits

Заражение прошивок HDD производилось уже развернутым трояном и использовалось крайне редко. Оно позволяло лишь скрывать данные троянов и повторно заражать этот же компьютер после переустановки ОС.

браузер, Java, TTF, Firefox 17 (TOR), LNK эксплоит (для USB-флешек и преодоления воздушного зазора). Часть из этих уязвимостей позже использовалась в Stuxnet, что свидетельствует как минимум о сотрудничестве авторов Equation и Stuxnet.

Из наиболее уникальных путей заражения: подмена CD-ROM носителей при рассылке материалов научных конференций (похоже на тактику перехвата и заражения оборудования от NSA's Tailored Access Operations (TAO)).

securelist.com/files/2015/02/Equation_group_questions_and_answers.pdf#page=15 «9. How do victims get infected by EQUATION group malware?»

The Equation group relies on multiple techniques to infect their victims. These include:

• Self-replicating (worm) code – Fanny

• Physical media, CD-ROMs

• USB sticks + exploits

• Web-based exploits

Заражение прошивок HDD производилось уже развернутым трояном и использовалось крайне редко. Оно позволяло лишь скрывать данные троянов и повторно заражать этот же компьютер после переустановки ОС.

Согласно источникам Reuters, АНБ выплатило компании RSA Security $10 млн. в обмен на гарантии использования по умолчанию в своих криптографических продуктах заведомо ненадежного алгоритма генерации псевдослучайных чисел. Такая сумма может показаться ничтожной, но на самом деле, она составляла более трети доходов соответствующего подразделения компании на тот момент. В 2005 году продажи библиотек BSAFE принесли компании всего $27,5 млн. из $310 млн. дохода всей RSA Security. А в 2006 году компания была приобретена технологическим гигантом EMC за $2,1 млрд.

Все подозрения оставались уделом узкого круга экспертов по криптографии, пока в сентябре 2013 года в прессу не просочились секретные документы от Сноудена и сам производитель рекомендовал прекратить использование продуктов, имеющих в своем составе генератор Dual_EC_DRBG.

Со своей стороны, RSA утверждает, что они никогда не вступали в сговор с АНБ чтобы поставить под угрозу безопасность своей продукции и если правительство знает, как сломать их шифрование, то они тут совершенно не при чем. «RSA всегда действует в интересах своих клиентов и ни при каких обстоятельствах не разрабатывает и не внедряет бэкдоры в свои продукты», заявила компания.

Данный случай подтверждает информацию из документов Эдварда Сноудена, в которых упоминалась такого рода подрывная деятельность АНБ, направленная на ослабление широко используемых алгоритмов и стандартов шифрования.

>Криптопрограммы должны быть закрыты, ибо имея на руках свободный код не составит труда сломать всё зашифрованное.

Ты бы хоть какую-то книжку по защите информации прочитал прежде чем писать такую чушь.

>Обнаружить в принципе никак нельзя.

можно подумать ты вот возмешь и задетектишь если этой китайской закладкой воспользуются.

ты вообще не о том переживаешь. у всех поставщиков сетевого оборудования энтерпрайз уровня ВНЕЗАПНО обнаруживают закладки и бэкдоры, это гораздо хуже.

Да, ты прав. Еще тема закладок в сетевых картах плохо освещена.

Микко Хюппёнен (Mikko Hypponen), директор по исследованиям финской антивирусной компании F-Secure выступил с докладом на хакерской конференции Black Hat, которая проходит в эти дни в Лас-Вегасе. В своём выступлении он сказал, что шпионское ПО официально использует полиция как минимум в 30 странах.

Кроме Stuxnet, эксперт назвал несколько примеров других вредоносных программ, разработанных по заказу государственных органов: среди них Gauss, FinFisher, Flame и Careto.

Для установки зловредов на смартфоны граждан используются различные методы, в том числе поддельные цифровые сертификаты, с помощью которых перенаправляется трафик с легальных сайтов на сайты с эксплойт-паками, сказал Хюппёнен, приведя пример взлома центра сертификации Diginotar в 2011 году, когда злоумышленники смогли сгенерировать валидные цифровые сертификаты для многих сайтов, в том числе Google, Mozilla, Twitter и Microsoft.

Кроме Stuxnet, эксперт назвал несколько примеров других вредоносных программ, разработанных по заказу государственных органов: среди них Gauss, FinFisher, Flame и Careto.

Для установки зловредов на смартфоны граждан используются различные методы, в том числе поддельные цифровые сертификаты, с помощью которых перенаправляется трафик с легальных сайтов на сайты с эксплойт-паками, сказал Хюппёнен, приведя пример взлома центра сертификации Diginotar в 2011 году, когда злоумышленники смогли сгенерировать валидные цифровые сертификаты для многих сайтов, в том числе Google, Mozilla, Twitter и Microsoft.

ТЛ;ДР

Пользуемся только системами с эир гэп, в сеть выходим с откытого вайфая из тейлза\хуникс, после использования кампуктера в сети сжигаем его в микроволновке

Пользуемся только системами с эир гэп, в сеть выходим с откытого вайфая из тейлза\хуникс, после использования кампуктера в сети сжигаем его в микроволновке

Опубликована статья Yoongu Kim & others. Flipping Bits in Memory Without Accessing Them: An Experimental Study of DRAM Disturbance Errors, описывающая способ изменения содержимого DRAM памяти, не требующий доступа по этому адресу. Фактически это означает нарушение изоляции памяти между процессами или виртуальными машинами. Из проверенных 129 модулей памяти, 110 оказались подвержены уязвимости, в том числе, все модули, выпущенные после 2012 года.

Что делать обычному пользователю? Если правда внедрят зонды на уровне процессора? Глобальная слежка это путь к тоталитаризму и антиутопии.

Согласно документу АНБ, датированному 2009 годом, Агентство обрабатывало 1000 запросов в час от VPN-соединений. Ожидалось, что это число возрастет до 100 000 в час к концу 2011 года. Целью системы была полная обработка «по меньшей мере 20%» этих запросов, что означает, что полученные данные должны были быть дешифрованы и переданы адресату. Другими словами, к концу 2011 года АНБ планировало непрерывно отслеживать до 20 000 предположительно безопасных VPN-соединений в час.

Агентство планировало довести объем взломанных https-соединений до 10 миллионов в день к концу 2012 года. Службы разведки особенно заинтересованы в сборе пользовательских паролей. К концу 2012 года система должна была «отслеживать состояние по меньшей мере 100 приложений, использующих шифрование и работающих на основе ввода пароля» при каждом случае их использования примерно 20 000 раз в месяц.

Система использует мощности суперкомпьютеров Tordella Supercomputer в Форт-Мид, штат Мэриленд, и Окриджского дата-центра в городе Ок-Ридж, штат Теннесси. Сервис может передавать дешифрованные данные таким системам, как Turmoil – это часть секретной сети, которую АНБ развернуло по всему миру для перехвата данных. Кодовое название для разработок в этом направлении – Valientsurf. Похожая программа под названием Gallantwave разработана для «взлома туннельных протоколов и протоколов сессий».

Важная часть работы альянса «Пяти глаз» по дешифровке состоит в том, чтобы просто собирать огромные массивы данных. Например, они собирают так называемые SSL handshake-сообщения – информацию, которой обмениваются компьютеры для установления SSL-соединения. Комбинация метаданных о соединении и метаданных протоколов шифрования может помочь получить ключи, которые в свою очередь позволяют прочесть или записать дешифрованный трафик.

Для АНБ дешифрование представляет собой постоянный конфликт интересов. Агентство и его союзники обладают собственными секретными методами шифрования для внутреннего использования. Но АНБ также обязано предоставлять в Национальный Институт Стандартов и Технологий США (US National Institute of Standards and Technology, NIST) «руководства по выбору надежных технологий», которые «могут быть использованы в экономически эффективных системах для защиты чувствительных данных». Другими словами, проверка качества криптографических систем – часть работы АНБ. Один из стандартов шифрования, который рекомендуется NIST – стандарт Advanced Encryption Standard (AES). Он используется в различных системах, начиная с шифрования PIN-кода банковской карты до шифрования жесткого диска компьютера.

Один из документов АНБ свидетельствует о том, что Агентство активно ищет способы взломать стандарт, который само же рекомендует – эта секция помечена грифом «Совершенно секретно»: «Электронные кодовые книги, такие как Advanced Encryption Standard, одновременно и широко распространены, и хорошо защищены от криптоатак. АНБ владеет только небольшим количеством внутренних техник по их взлому. Проект TUNDRA исследует потенциально новую технику для определения ее полезности при анализе электронных кодовых книг».

Агентство планировало довести объем взломанных https-соединений до 10 миллионов в день к концу 2012 года. Службы разведки особенно заинтересованы в сборе пользовательских паролей. К концу 2012 года система должна была «отслеживать состояние по меньшей мере 100 приложений, использующих шифрование и работающих на основе ввода пароля» при каждом случае их использования примерно 20 000 раз в месяц.

Система использует мощности суперкомпьютеров Tordella Supercomputer в Форт-Мид, штат Мэриленд, и Окриджского дата-центра в городе Ок-Ридж, штат Теннесси. Сервис может передавать дешифрованные данные таким системам, как Turmoil – это часть секретной сети, которую АНБ развернуло по всему миру для перехвата данных. Кодовое название для разработок в этом направлении – Valientsurf. Похожая программа под названием Gallantwave разработана для «взлома туннельных протоколов и протоколов сессий».

Важная часть работы альянса «Пяти глаз» по дешифровке состоит в том, чтобы просто собирать огромные массивы данных. Например, они собирают так называемые SSL handshake-сообщения – информацию, которой обмениваются компьютеры для установления SSL-соединения. Комбинация метаданных о соединении и метаданных протоколов шифрования может помочь получить ключи, которые в свою очередь позволяют прочесть или записать дешифрованный трафик.

Для АНБ дешифрование представляет собой постоянный конфликт интересов. Агентство и его союзники обладают собственными секретными методами шифрования для внутреннего использования. Но АНБ также обязано предоставлять в Национальный Институт Стандартов и Технологий США (US National Institute of Standards and Technology, NIST) «руководства по выбору надежных технологий», которые «могут быть использованы в экономически эффективных системах для защиты чувствительных данных». Другими словами, проверка качества криптографических систем – часть работы АНБ. Один из стандартов шифрования, который рекомендуется NIST – стандарт Advanced Encryption Standard (AES). Он используется в различных системах, начиная с шифрования PIN-кода банковской карты до шифрования жесткого диска компьютера.

Один из документов АНБ свидетельствует о том, что Агентство активно ищет способы взломать стандарт, который само же рекомендует – эта секция помечена грифом «Совершенно секретно»: «Электронные кодовые книги, такие как Advanced Encryption Standard, одновременно и широко распространены, и хорошо защищены от криптоатак. АНБ владеет только небольшим количеством внутренних техник по их взлому. Проект TUNDRA исследует потенциально новую технику для определения ее полезности при анализе электронных кодовых книг».

Я же сказал что делать. Основная пекарня оффлайн в клетке Фарадея, для выхода в сеть покупаешь распбери пай или более производительный и дешевый аналог, ставишь хуникс, выходишь в сеть из открытого вайфая, качаешь/браузишь что хочешь, после использования кампуктер уничтожаешь магнетроном.

На самом деле это все нахуй не нужно, потому что воздействие через закладку в железе конечного пользователя это очень адресное воздействие, для общества гораздо хуже слежка через каналы для широких масс, типа вин10/провайдеров/гуглов/соцсети

Уязвимость DROWN в SSLv2 позволяет дешифровать TLS-трафик

Несмотря на то, что у большинства веб-серверов протокол SSLv2 отключен по умолчанию, и его никто не будет включать намеренно, данная атака позволяет дешифровать TLS-трафик, имея доступ к любому серверу, поддерживающему SSLv2, и использующему такой же приватный ключ, что и веб-сервер. Часто можно встретить использование одного и того же сертификата для веб-сервера и почтового сервера, а также для FTPS.

Общий вариант атаки эксплуатирует уязвимость в экспортных шифрах SSLv2, использующие 40-битные ключи RSA.

Для успешного совершения атаки в случае, если информация передается без использования эфемерных ключей, согласованных про протоколу Диффи-Хеллмана или его версии на эллиптических кривых, злоумышленнику необходимо пассивно прослушивать сотни TLS-соединений жертвы и отправлять специальным образом сформированные пакеты на сервер с SSLv2, использующий такой же приватный ключ.

Несмотря на то, что у большинства веб-серверов протокол SSLv2 отключен по умолчанию, и его никто не будет включать намеренно, данная атака позволяет дешифровать TLS-трафик, имея доступ к любому серверу, поддерживающему SSLv2, и использующему такой же приватный ключ, что и веб-сервер. Часто можно встретить использование одного и того же сертификата для веб-сервера и почтового сервера, а также для FTPS.

Общий вариант атаки эксплуатирует уязвимость в экспортных шифрах SSLv2, использующие 40-битные ключи RSA.

Для успешного совершения атаки в случае, если информация передается без использования эфемерных ключей, согласованных про протоколу Диффи-Хеллмана или его версии на эллиптических кривых, злоумышленнику необходимо пассивно прослушивать сотни TLS-соединений жертвы и отправлять специальным образом сформированные пакеты на сервер с SSLv2, использующий такой же приватный ключ.

Исследователи из CNRS, Inria Nancy-Grand Est, Inria Paris-Rocquencourt, Microsoft Research, Johns Hopkins University, University of Michigan и University of Pennsylvania обнаружили новую уязвимость в TLS, схожую с FREAK, но более опасную и применимую в реальной жизни — Logjam. В случае с Logjam, атака производится на сессионные ключи, которые устанавливаются во время обмена про протоколу Диффи-Хеллмана, с целью понижения их криптостойкости до 512-битных. Такие ключи, как показали исследователи FREAK, можно взломать в течение нескольких часов, однако здесь ситуация несколько иная: из-за того, что многое (устаревшее) ПО использует общедоступные статичные DH-группы и одни и те же предопределенные начальные простые числа, существует возможность предварительного выполнения дискретного логарифмирования методом решета числового поля до определенного состояния, которое позволяет быстро, в течение 2 минут, взломать сессионный ключ той DH-группы, для которой было сделано такое вычисление.

В реализации TLS в OpenSSL и Apple TLS/SSL, исследователями из INRIA, IMDEA и Microsoft была обнаружена уязвимость, которой они дали название FREAK (Factoring attack on RSA-EXPORT Keys). Уязвимость заключается в недостаточной проверке при выполнении TLS Handshake на стороне клиента, что приводит к возможности понизить шифрование во время выполнения атаки «человек посередине» до использования 512-битных ключей RSA, которые могут быть подобраны злоумышленником в течение нескольких часов.

Уязвимость SSLv3 POODLE

Как вы, возможно, знаете, в SSLv3 обнаружена возможность Padding Oracle атаки, которая позволяет злоумышленнику, имеющему какую-либо возможность отправлять свои данные на сервер по SSLv3 от имени жертвы, расшифровывать по 1 байту за 256 запросов. Происходит это из-за того, что в SSLv3 padding не учитывается в MAC.

Теоретически, реализовать атаку можно на любой сервис, где есть возможность влиять на отправляемые данные со стороны атакуемого. Проще всего это реализовать, например, если злоумышленнику необходимо получить Cookie на HTTPS-странице, добавляя свой код на HTTP-страницы, который делает подконтрольные запросы на HTTPS-страницы, и подменяя шифрованные блоки.

Как вы, возможно, знаете, в SSLv3 обнаружена возможность Padding Oracle атаки, которая позволяет злоумышленнику, имеющему какую-либо возможность отправлять свои данные на сервер по SSLv3 от имени жертвы, расшифровывать по 1 байту за 256 запросов. Происходит это из-за того, что в SSLv3 padding не учитывается в MAC.

Теоретически, реализовать атаку можно на любой сервис, где есть возможность влиять на отправляемые данные со стороны атакуемого. Проще всего это реализовать, например, если злоумышленнику необходимо получить Cookie на HTTPS-странице, добавляя свой код на HTTP-страницы, который делает подконтрольные запросы на HTTPS-страницы, и подменяя шифрованные блоки.

Уязвимости прошивки беспроводных дисков Seagate позволяют удаленно загружать и скачивать файлы

Как сообщает CERT.org, беспроводные накопители Seagate открывают Telnet-сервис воспользоваться которым можно с помощью зашитого в коде пароля. Это позволяет злоумышленникам осуществить скачивание файлов с накопителя. Еще одна ошибка безопасности позволяет удаленно загружать любые файлы в директорию, по умолчанию использующуюся для общего доступа.

Как сообщает CERT.org, беспроводные накопители Seagate открывают Telnet-сервис воспользоваться которым можно с помощью зашитого в коде пароля. Это позволяет злоумышленникам осуществить скачивание файлов с накопителя. Еще одна ошибка безопасности позволяет удаленно загружать любые файлы в директорию, по умолчанию использующуюся для общего доступа.

Взлом HackingTeam — большое событие 2015 года. Из компании, печально знаменитой своей работой на госструктуры и поставляющей им инструменты для «законного» взлома компьютерных систем, тогда утекло много информации, причем очень опасной, включая несколько уязвимостей нулевого дня. Учитывая специфику работы HackingTeam, компании даже никто особо не посочувствовал, но организаторы данного сомнительного с этической точки зрения бизнеса сдаваться не собирались.

И вот недавно обнаружился новый вредоносный модуль, предназначенный для заражения и кражи данных с компьютеров под управлением Mac OS X. Впервые бэкдор был описан исследователями компании Objective-See, а наши специалисты дали больше информации о его реальной функциональности. Конкретно, вредоносная программа может делать скриншоты, красть информацию из системы и приложений, записывать жертву с помощью веб-камеры и микрофона, определять расположение ПК и даже красть сообщения SMS с телефона, если он подключается к зараженному компьютеру.

Кинь ссылку откуда постишь, или так накидайте ссылок актуальных по теме, будьте добры.

Да ты бы прост сюда весь метасплоит скопировал, хули там.

>Криптопрограммы должны быть закрыты, ибо имея на руках свободный код не составит труда сломать всё зашифрованное.

Ловите наркомана

Это местный толстяк-полуёбок, помешанный на проприетарщине.

не выбрасывать старое железо до уровня ддр2 и Коре2 или использовать ARM архитектуру. Всё остальное зашкварено.

В жопе уже смотрел?

УЖЕ ЗАКАЗАЛ LEMOTE YEELOONG Аноним (Microsoft Windows 7: Chromium based) 06/03/16 Вск 09:32:37 #65 №1635089

Хороший тред, частичка мертвого криптача в /s/

иди в жопу со своим пердобутом

весь тред это сплошные враки агентов путина

чтобы кто-то подключился к моему компьютеру или плашнету или айфону и начал прослушивать, просматривать все файлы… как вы себе это вообще представляете? это же невозможно

>Джеймс Коми

>Коми

Евросовок не за горами.

А в криптаче говорят что Intel ME работает только со встроенной сетевой картой.

Пиздят?

Пиздят?

Вообще нет способов защититься? И не советуйте покупать ноунейм парашу. На нормальных компьютерах никак?

>УЖЕ ЗАКАЗАЛ LEMOTE YEELOONG

Пересел с мощной американской членяки на короткую желтую пипирку.

>Вообще нет способов защититься?

От того чтобы АНБ подключилось к твоему компьютеру снаружи через интернет? Полностью - только выпилом зондов из процессора.

Есть однако способы хоть как-то защититься.

Ну как пример - роутер, сиди себе за НАТом, никто не достучится. Теоретически конечно.

А вообще я вот что думаю - например АРМ процессоры. В них такой хуйни пока что нет.

>А вообще я вот что думаю - например АРМ процессоры. В них такой хуйни пока что нет.

Боюсь в китайских мипсах и армах столько зондов, что Конфуций перевенулся в гробу несколько сотен раз.

мимо сноуден

В интел me есть какой-то дефолтный пароль - его смена может усложнить им доступ?

А то нельзя поставить пару-тройку "инженерных" паролей.

А они стоят?

Ну я например вотпрямщас могу подключиться к айфону жены и поискать его точную геопозицию, мне даже заебываться для этого не надо.

Но вообще да, вот тут все сказано

дриснятка, зонды гугла и прочих гораздо опаснее, просто потому что их уже применяют и использование подобных методов включает практически все население.

Сказали же, сделай пекарню оффлайн устройством, поставь ее в клетку фарадея.

>Intel ME

Это та хуитка со встроенным http(s?) серваком и хардварным пакетным фильтром в нулевом кольце?

Как к ней вообще получить доступ хотябы из локалки-то?

В роутерах тоже бекдоры?

> китайских мипсах и армах

Есть же российские армы, Байкал например, вот

http://www.ixbt.com/news/2016/02/26/anonsirovany-postavki-monoblochnyh-kompjuterov-tavolga-terminal-na-processore-bajkalt1-.html

И еще МЦСТ что-то клепает, не помню название.

>Есть же российские армы, Байкал например, вот

Которые стоят как топовые ксеоны штеуда?

Ну это пока они стоят как ксеоны, их же дай бох несколько тысяч в год производят, в компьютеры минобороны. Будет спрос -> произведут больше -> средняя себестоимость уменьшится. на самом деле нет, всё распилят на откаты и украдут. Да и ну скажем 30 тысяч процессоров хватит во все госконторы в рашке, а больше никому нахуй не надо

В роутерах софтверные закладки.

Прошивку же легко сменить и все?

Смени прошивку в энтерпрайз оборудовании, которое стоит больше твоей жизни.

>больше никому нахуй не надо

Неужто не хочет себе офисную пеку производительности 2004 года НО ЗАТО 64 ГИГА ОПЕРАТИВКИ!

Не понял тебя

Это значит, достаточно чтобы было подключено питание. При этом компъютер может казаться выключенным. А так вообще-то да, как бы "батарейка" встроенная - тоже есть.

Во-вторых Intel ME встроена не в процессоры интел. В чипы встроено. У ME собственный процессор, отдельно от обычного интеловского ЦП...

УЧитывая полную бессмысленность Intel ME для других целей, должны стоять >:-)

Что именно ты не понял?

Уже. И даже не совок...

Для раба, готового неизвестно чего ради ублажать своих господ из АНБ (или КГБ) е нём не должно быть смысла, да...

А так вообще враги давно известны поимённо и даже в лицо. Чего же боле? Пора Гильотину в порядок приводить... >:-)

> энтерпрайз оборудовании, которое стоит больше твоей жизни.

Это

А как же ноутбуки с якобы открыми спеками и бивисами? Стуллман явно не машиной бэбиджа пользуется, а простым ноутом, с которого фбр может пиздить инфу через розетку.

Что за пиздец? Ебнутый пердолик, вы только посмотрите, елинкс у него! И иксов даже нет, и даже консоль не по разрешению экрана а только на кусок.

Вот уж действительно терминальная стадия.

>Ебнутый пердолик, вы только посмотрите

>Linux: Chromium based

Так, допустим, но что мешает людям использовать фаерволы?

То, что пакетный фильтр там в ring0 и если он порежет пакеты, то ось и софтверный фаер про это даже не узнают.

Если только на роутере где-то его ставить.

Пфф. Нужно всего то на нанопринтере напечатать процессор.

А как на процессор эти "вирусы" попадают? Я понял, что через бекдоры в браузере? Но их же можно закрыть, раз они программные? Или как?

Получается, нет смысла во всех этих анонимностях, в торе тем более, ведь там все сервера и компьютеры постоянных пользователей давно заражены?

А компьютеры российских спецслужб и просто воиятельных людей из правительства? Они в первую очередь должны быть заражены, а они и не знают, что ли? Совсем не интересуются трафиком своих компов? Или там и компы провайдеров заражены? Или российская власть - такие же марионетки сша, создающие видимость двуполярного мира, но показывающая его абсурдность и необходимость однополярного мира? Получается сша могут отрубить всю инфраструктуру любо страны, жд/авиа/автосообщение, оборудрвание больниц?

Мне самому в дурдом звонить или они сами за мной придут скоро?

Как вообще те люди, которые пишут про бекдоры, крышей не поехали до сих пор?

Или они тоже из правительства и таким образом создают для думающих людей ощущение безвыходности ситуации, а на самом деле нихуя не могут, и все это ебанная клоунада, так же, как и недавние сообщения про взлом тора? А тот случай про эпл, которые не хотели взламывать айфоны? Это явно чушь ведь?

Получается, нет смысла во всех этих анонимностях, в торе тем более, ведь там все сервера и компьютеры постоянных пользователей давно заражены?

А компьютеры российских спецслужб и просто воиятельных людей из правительства? Они в первую очередь должны быть заражены, а они и не знают, что ли? Совсем не интересуются трафиком своих компов? Или там и компы провайдеров заражены? Или российская власть - такие же марионетки сша, создающие видимость двуполярного мира, но показывающая его абсурдность и необходимость однополярного мира? Получается сша могут отрубить всю инфраструктуру любо страны, жд/авиа/автосообщение, оборудрвание больниц?

Мне самому в дурдом звонить или они сами за мной придут скоро?

Как вообще те люди, которые пишут про бекдоры, крышей не поехали до сих пор?

Или они тоже из правительства и таким образом создают для думающих людей ощущение безвыходности ситуации, а на самом деле нихуя не могут, и все это ебанная клоунада, так же, как и недавние сообщения про взлом тора? А тот случай про эпл, которые не хотели взламывать айфоны? Это явно чушь ведь?

И как спецслужбы сами себя защищают от возможной атаки? Или для них спец. процессоры выпускают или способы управления той уязвимостью знают 1.5 человека из интел?

>А как на процессор эти "вирусы" попадают? Я понял, что через бекдоры в браузере? Но их же можно закрыть, раз они программные?

Ты не очень грамотен, читай больше по теме.

Безопасность информации определяется отсутствием недопустимого риска, связанного с утечкой информации по техническим каналам, несанкционированными воздействиями на данные и на другие ресурсы системы.

Если реальный бэкдор в процессорах есть, то используют его только для кражи очень ценной информации, например гос. тайны. В остальном они подчиняются закону.

Обсудить я предлагаю нехорошую тенденцию, глобальную слежку, а так же идеи Штульмана.

>А как на процессор эти "вирусы" попадают?

Через сетевую карту.

>Я понял, что через бекдоры в браузере?

Уязвимости в браузерах уже во всю используются АНБ и это факт.

>нет смысла во всех этих анонимностях

Есть, вопрос соотношения __цена информации__/__цена добычи информации__.

>все сервера и компьютеры постоянных пользователей давно заражены?

Нет, не заражены. Но могут быть в будущем, если они совсем обнаглеют и внедрят зонды во все компьютеры.

>А компьютеры российских спецслужб и просто воиятельных людей из правительства?

Их держат отключенными от сети. Так же ведется разработка российского процессора как раз в этих целях.

>Или там и компы провайдеров заражены?

Некоторые да.

> ебанная клоунада, так же, как и недавние сообщения про взлом тора

Про взлом тора скорее всего правда заказуха была.

Чет я не понял эту хуйню. Можно подробней на пальцах? Где лежат эти селекторы и какой от них прок?

Нормальных процессоров уже нету получается?

Почему они так легко подчиняются анб? За свои жалкие жизни испугались?

Компании-разработчики муриканские, очевидно же.

И им похуй?

А эти уязвимости может обычный человек использовать? Или ключи только у анб?

Вон новость вам: https://geektimes.ru/post/272224/

Всё круто, как я понимаю эти бекдоры в случае чего могут помочь спец.службам беспроблемно проводить направленные атаки. А как это сказывается, допустим, на процессе деанонимизации, если человек, например, скачал ЦоПе под ВПН-ми,ssh, дедиками. Всё таже старая история со сдачей логов хостером? Знаю там про митм-атаки, но если брать пост-фактум, только сдача логов может привести к начальной точке, если человек кончено сам нигде не "тупанул" со своими данными?

через куки\суперкуки. позволяют найти и доставить определенному пользователю контента что-то (в том посте малварь)

Да делай что хочешь: маньячь, убивай, насилуй детей, упарывайся, лишь бы не против государства шел. И никто за тобой со спецсредствами следить не будет

>маньячь, убивай, насилуй детей, упарывайся, лишь бы не против государства шел

Ты пропустил один пунктворуй, в твоих вариантах отсутствуют, лол, потерпевшие, по причине твоей "активности", а терпила заяву катанёт в местные органы правопорядка + туда, где у него что спёрли. И что, на этом дело остановиться, раз не против гос-ва? Как мне видится, то по итогу, вычислив IP провайдера, передают запрос в страну оного на поиск абонента, от которого шло подключение тогда-то и тогда-то в такому-то ВПН-сервису/дедику/ssh, и всё, "птичка в клетке"не Фарадея. Конечно, способы с общественными вайфаями, левыми 3джиками, полуодноразовыми ноутами вполне годны, но это уже ирл анонимизация. Тут же речь про выход через свою точку.

Мы же сейчас о бекдорах в железе говорим? Если нет, то тебе в /crypt/

>но это уже ирл анонимизация

Гы. А другой, как бы, не бывает. Только видимость.

Даешь роутеры на Эльбрусе!

говнопекарня на эльбрус-4С стоит 240 косарей. ты охуеешь, если они роутеры на эльбрусах будут делать.

ты цены на цыски давно смотрел?

Для непонятливых: говнопекарня на эльбрусе стоит в 10 раз дороже аналогичной на интеле.

Можно экстраполировать это правило на цену сетевого оборудования на эльбрусах.

Ну так если начать пихать Эльбрусы в каждый ссаный роутер, то их цена серьёзно упадёт за счет объемов производства.

> Для непонятливых: говнопекарня на эльбрусе стоит в 10 раз дороже аналогичной на интеле.

При объемах производства до 10к штук и при небольших партиях "для военки и госов" — да, как эксклюзив.

При промышленных объемах от 1кк штук и регулярных партиях обновленных ревизий — уже нет.

Ну вот когда их будут производить в таких объёмах и продавать по адекаюватной цене, тогда можно и поговорить будет.

А бекдоры только в основных процессорах? Т.е. если у меня разовьется паранойя, я могу тупо менять их и продолжать пользоваться пк?

А есть компромат на старый как говно мамонта сокет 940 и оптероны 200-й серии. Или на LGA1207 и расовые японские мамки от Arima, при условии использования неинтеловских сетевух.

Считаю вероятнось активации всякой хуйни мэджик пакетом, полученным сетевым интерфейсом ненулевой.

Интересует с точки зрения сборки относительно безопасного фаервола и прокси дабы исключить попадание пакетов с хитрыми последовательностями вовнутрь в принципе.

Считаю вероятнось активации всякой хуйни мэджик пакетом, полученным сетевым интерфейсом ненулевой.

Интересует с точки зрения сборки относительно безопасного фаервола и прокси дабы исключить попадание пакетов с хитрыми последовательностями вовнутрь в принципе.

А почему швабодные правовые американцы с оружием в руках до сих пор не скинули анбшно-фбрное иго? Ради чего небесная сотня их отцы боролись за права и свободы. Когда уже человек в мире увидит зарево этих мерзких контор и стаи стервятников на трупах их сотрудников, когда же наступит это золотое время настоящей демократии, которое они сами нам так пытаются насадить. Хороший АНБшник - мертвый АНБшник. Это гнида и пидарас, выродок и мразь. АНБшник - это криппи инсайд калека. Хули их не выпиливают там.

>Хули их не выпиливают там.

Потому что это все скармливается под предлогом борьбы с террором и защитой детей и прочего, люди реально верят что зонды нужны для защиты от террористов. Потому что 95% населения земли идиоты.

Если особо активно вскрывать тему, анус целым останется? Где та грань, после которой меня вывезут в пластиковом мешке за город?

Но ты-то, ты! Ты - точно из оставшихся пяти процентов. Несомненно. Можно я тебе отсосу?

Вот из-за таких как ты умные люди проигрывают в эволюционном плане колхозным идиотам.

Ну ты-то точно не проиграл, умный человек :3

Тебя вывезут просто так, ты даже не узнаешь почему. Так что не парься.

> Потому что 95% населения земли идиоты.

Нет. Просто основной массе похуй. Они живут своей жизнью.

Я как-то угарел по криптоанархизму и попросил моего знакомого тату-мастера запилить здоровый эскиз с ликами Столлмана, Сноудена и Ассанжа, с надписью No gods. No masters потом протрезвел и передумал делать. Как думаете, набить с пруфами для /s/?

Низзя, зачем мне об тебя шквариться.

Да не, им не то чтобы похуй, скажем так, они не хотят усложнять себе жизнь такой фигней как ИБ.

Взять к примеру последнюю пиар акцию ситуацию с противостоянием эппл вс фбр. Опросы показывают что более половины за то, чтобы фбр имели бэкдоры во всем оборудовании. Причём это адекватные опросы, а не уровня ВЦИОМ и Левада-центр.

Просто технологии развиваются слишком быстро, и для адекватного уровня знаний необходимо заниматься самообразованием.

У нас в школах например на уроках информатики до сих пор учат на Бейсике картинки с движущейся машинкой рисовать, хотя можно было бы один год, или одну четверть каждые несколько лет посвещать ИБ и рассказывать простейшие практические вещи - как составить ряд паролей, как не записывать пароли на бумажку прилепленную к монитору, как не записывать пин-код от кредитки маркером на самой кредитке, и прочее. Это было бы гораздо полезнее.

> Да не, им не то чтобы похуй, скажем так, они не хотят усложнять себе жизнь такой фигней как ИБ.

Это и называется похуй.

> Опросы показывают что более половины за то, чтобы фбр имели бэкдоры во всем оборудовании.

Так как гамбургеру похуй, то при опросе он ответит первое что пришло в голову, что в свою очередь пришло из телека до этого. А потом продолжит поедать гамбургеры.

И еще мы все прекрасно знаем, почему террористы вообще до сих пор существуют и кто их спонсирует. Если бы их не было, не было бы и причин для слежки

А если юзать АМД? А libreboot/coreboot? А юзание не хуй86 компьютера?

Ты интересен анб? Сомневаюсь. А гебня а такие вещи не может.

>гебня а такие вещи не может.

Я бы не был так уверен.

Как думаешь, какой национальности некто Igor Skochinsky? http://www.slideshare.net/codeblue_jp/igor-skochinsky-enpub

А ещё я помню исследование по запиливанию kill switch в какую-то железяку, успешно происходившее в России, но нагуглить сейчас не могу.

Хто?

А ведь у IBM теперь официально полностью открытая фирмварь. Штеуду и не снилось

А то не знаешь

Это хорошо?

> А если юзать АМД

У них такая же хуйня, как и у интел есть

А это биос такой? Закладки ведь в прошивке железа, а не в нем?

> А IBM?

Выше вроде писали о том, что она одна из первых продалась

Нет на сегодняшний день 100% анонимности. Вообще. Там похуже вещи есть которых бояться стоит.

> Закладки ведь в прошивке железа, а не в нем?

Могу предположить, что закладки железные, архитектурные. Надежнее.

У них во всех процах есть крипто-ядро ARM-архитектуры, можно в спеках почитать об этом. По сути их АПУ это спайка ТРЁХ МАТЬ ЕГО АРХИТЕКТУР adm64, GCN, ARM. Но ARM служит исключительно как "ядро безопасности", оно же анальный зонд.

Так что в этом плане АМуДа даже перещеголяла Штеуд, ведь их анальный зонд гораздо производительнее, как и встройка, жаль CPU часть делать не научились дауны.

на днях куплю себе либребут х200

А старье под Socket 940, типа двухъядерного Opteron 290 и всякие истанбулы под Socket F, на мамках на нвидии вместо чипсета ?

Нормальные же роутеры можно собрать за две копейки.

Зачем?

> Нормальные же роутеры можно собрать за две копейки.

Слешком много энергии жрут. Слишком сильно греются. Шумят.

Но чего не сделаешь, лишь бы не пить таблетки.

Тест//

>исследование по запиливанию kill switch в какую-то железяку, успешно происходившее в России

Подсказали в другом разделе: https://xakep.ru/2011/12/26/58104/

Я вот сделал вывод из этой статьи, что гебне похуй.

>Я вот сделал вывод из этой статьи, что гебне похуй.

Конечно похуй. Это только по КиселевТВ нас окружили враги и вот-вот интернеты отключат нам. На самом деле подобная хуйня мало кого интересует в реальной жизни, эти закладки китайские в железе, как и intelME в процессорах нахуй не нужны, потому что все критичные узлы от внешнего мира закрыты эиргэпом, а некритичные похуй.

Была гдет статья на гиктаймс или хабре на эту тему, про возможные закладки в энергетическом оборудовании. Поищи, у меня ссылки не осталось.

Произвести - никаких проблем нет. Проблема в отсутствии рынка сбыта.

Годная прога была же, пользовался ей ещё на Виндовс Мобайл. Но ошибка её авторши в том, что она открыто её распространяла, не скрывая своё имя. Так помянем же.

Если железо "мейд ин рашка" будет по цене\качеству (хотя бы по соотношению) не уступать аналогам из загнивающего, я думаю проблем с рынками сбыта не будет.

А покупать офисную пекарню уровня 2005го года но зато с 24 гигами памяти на борту за 240килорублей это сомнительное удовольствие. И кстати перевод всех госсутруктур на такое оборудование за наши с тобой деньги это издевательство над народом.

Всё это говно рубится просто элементарно:

1) Подымаем на роутере OpenVPN сервер с шифрованием хотя бы 256 бит.

2) Ставим на комп OpenVPN-клиент.

3) Запрещаем на роутере NAT с физического интерфейса для этого порта. Также запрещаем видеть этому порту соседей.

4) Разрешаем NAT и поиск соседей через OpenVPN-интерфейс.

5) Коннектимся по OpenVPN к роутеру.

???

Profit!

Левые модули видят только роутер, который никуда их не пускает, а влезть в трафик OpenVPN они не могут, т.к. не знают ключа.

1) Подымаем на роутере OpenVPN сервер с шифрованием хотя бы 256 бит.

2) Ставим на комп OpenVPN-клиент.

3) Запрещаем на роутере NAT с физического интерфейса для этого порта. Также запрещаем видеть этому порту соседей.

4) Разрешаем NAT и поиск соседей через OpenVPN-интерфейс.

5) Коннектимся по OpenVPN к роутеру.

???

Profit!

Левые модули видят только роутер, который никуда их не пускает, а влезть в трафик OpenVPN они не могут, т.к. не знают ключа.

А если в роутере тоже бэкдор?

Блядь. Уже раз двести примерно писали, для проведения подобной атаки, даже без ограничений на внешних фаерволах, на комп который вот просто так стоит, нужно потратить значительное количество ресурсов. Даже если ты мамкин террорист, наркобарон и работорговец лолями, есть более дешевые и простые способы тебя достать.

Купи роутер без бэкдоров. В китайских, например, бэкдоров АНБ точно не будет.

Ну да, а еще тебе нечего бояться если нечего скрывать.

Не дерзи мне, спермопёс.

>В китайских

>бэкдоров АНБ точно не будет

Ты опять решил хвастануть своими умственными способностями, а точнее их отсутствием?

Мань, зачем ты что-то пишешь в тред, если ты дебил?

Чини детектор, мне есть что скрывать, и я не предлагаю перекатываться на десяточку и игнорировать зонды. Просто вот конкретно эти "зонды" как и китайские закладки против вас никогда использованы не будут, просто потому что есть более дешевые и эффективные методы. Вы сражаетесь с ветряными мельницами.

>против вас никогда использованы не будут

>Мы повесим к вам в спальню видеокамеру, но никогда не будем ее включать.

Ясно.

В китайских будут китайские бэкдоры.

Допустим. И что? Тут разве шла речь о том, в ком и насколько сильно заинтересовано АНБ и какие ресурсы оно готово потратить?

МЕ не дает прямого доступа к документам, как и закладки китайские.

Если брать твою аналогию, то более правильно будет "Проводить оптоволокно в квартиру, к которому потом можно подключить камеру, которая может чето снимать"

>мне есть что скрывать

Самое главное, это не иметь, что скрывать, а показывать всем в интернете, что ты это имеешь!

>В китайских будут китайские бэкдоры.

А в компе - бэкдоры АНБ. Соответственно и те и другие соснут.

>не дает прямого доступа к документам

>полный доступ к оперативной памяти

>возможность запуска произвольного кода

Ясно.

АНБ вместо этого вытащит метаданные со смартфона а потом свяжет их с метаданными финансовых организаций.

Чисто теоретически эти закладки это плохо, на практике они бесполезны, потому что есть более доступные и эффективные методы

>метаданными финансовых организаций

Пусть попробую связать мои 0 банковских счетов с метаданными с рутованого андройда, в котором забанено нахуй всё что можно.

Лол, васян верит что зонд перестал быть зондом.

Ты недооцениваешь роль вероятных национальных предателей у обоих сторон.